虽然影子数据乍一看似乎无害,但它会构成严重威胁,了解如何预防它对于您的业务运营至关重要。

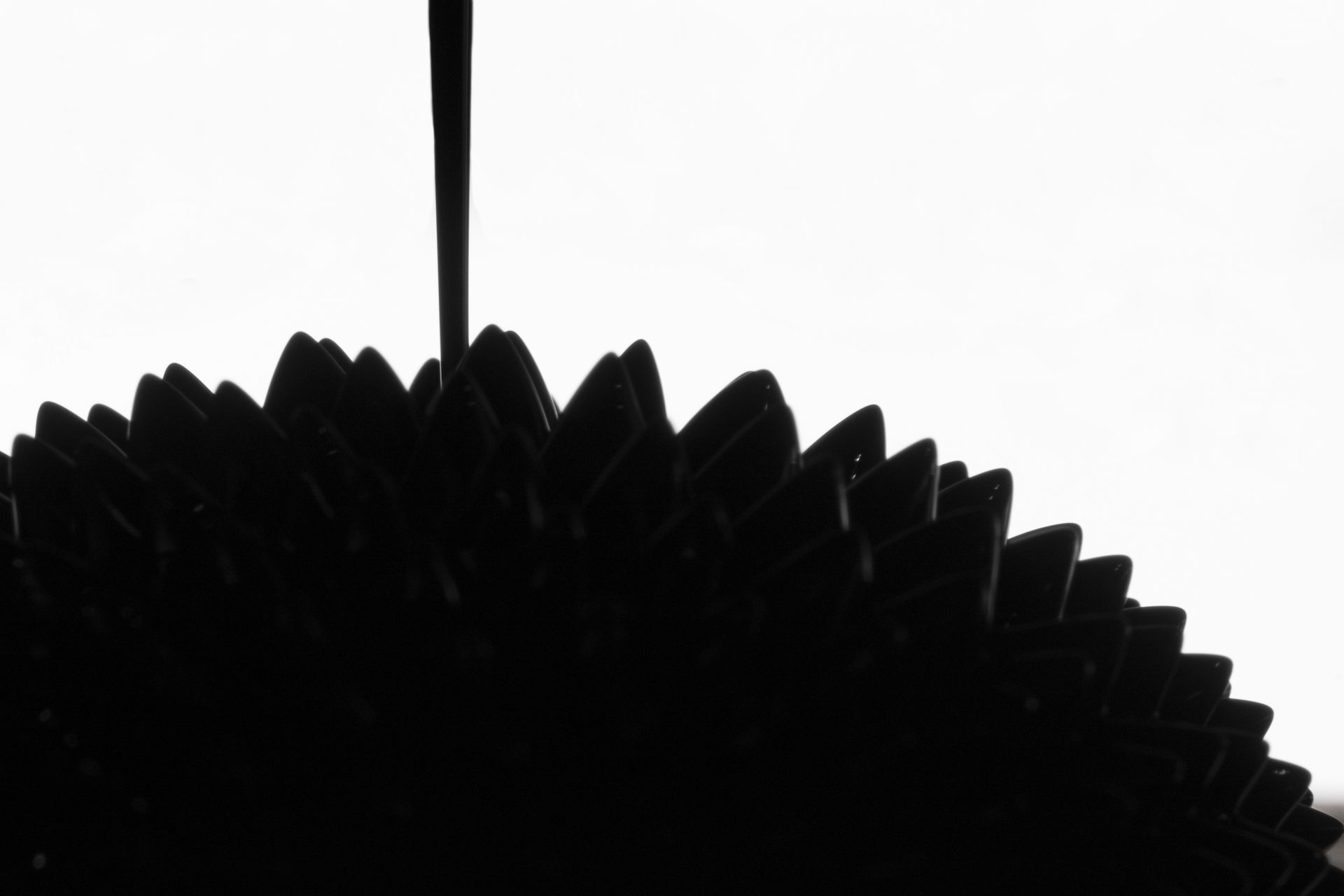

想想您的企业每天依赖的所有数据 – 可能很多! 您拥有客户信息、财务资料,甚至可能还有一些绝密项目。 但事情是这样的: 你看到的只是冰山一角。 表面之下隐藏着一个完整的隐藏数据世界——这就是我们所说的影子数据。

影子数据的一次泄露可能会泄露机密的客户信息、商业秘密或财务记录,从而给您的企业带来灾难性后果,而看不见的危险是其中最危险的。

什么是影子数据?

影子数据是组织内存在但不受 IT 部门主动管理或监控的任何数据。 这意味着它缺乏应用于公司主要数据存储的常见安全控制和保护。

影子数据的示例包括:

- 存储在员工个人笔记本电脑、智能手机或外部硬盘上的敏感信息

- 驻留在未经公司正式批准的云存储服务(例如 Dropbox、OneDrive 等)中的文件

- 数据残留在过时的系统、服务器或不再主动维护的备份系统上

- 为方便而创建的文件副本或备份,但分布在不同位置而没有适当的管理

影子数据带来了严重的安全风险,因为它通常不如主要数据存储安全,使其成为黑客和数据泄露的主要目标。 它还可能导致受监管行业违反合规性,并由于缺乏对整体数据的可见性而使组织响应安全事件的能力变得复杂。

黑客如何利用影子数据?

黑客将影子数据视为绝佳机会,因为它通常缺乏保护主要数据系统的强大安全措施。 它相当于您组织安全性较差的侧入口的数字化形式。 黑客积极寻找这些漏洞,因为他们知道它们比攻击您戒备森严的前门更容易溜进去。

此类数据可能成为黑客的宝库。 它可能包含敏感的客户信息,例如信用卡号和个人详细信息、机密公司文件或有价值的知识产权。 即使影子数据本身看起来并不有利可图,黑客也可以利用它作为更广泛攻击的垫脚石。 他们可能会找到登录信息,发现系统中的漏洞,或利用它在您的网络中获得更深的立足点。

更糟糕的是,对影子数据的攻击可能会在很长一段时间内被忽视,因为 IT 部门通常不知道它的存在。 这为黑客提供了充足的时间来悄悄窃取信息、造成损害或为更大规模、更具破坏性的攻击做准备。

影子数据带来哪些风险?

影子数据不仅仅是混乱——它是安全性和合规性的定时炸弹:

- 数据泄露:未受保护的影子数据为黑客提供了诱人的目标。 泄露可能会导致敏感信息落入坏人之手

- 违规行为:医疗保健和金融等监管严格的行业可能会因未能保护所有敏感数据(甚至是看不见的影子数据)而面临处罚

- 名誉受损:由于影子数据管理不善而导致数据泄露的消息可能会削弱客户的信任并损害您组织的声誉

在安全事件中,不了解数据的完整情况会阻碍您快速反应并控制损害的能力。

影子数据预防的基本策略

通过主动管理和保护这些看不见的数据,您可以大大降低违规、合规问题和运营中断的风险。

以下是一些可帮助您驯服影子数据猛兽的最佳实践:

你无法保护你看不到的东西

数据映射 是管理影子数据的第一个重要步骤。 进行彻底的审核以查明数据可能驻留的所有不同位置。 这包括贵公司的官方服务器和数据库、笔记本电脑和智能手机等员工设备以及任何正在使用的云存储服务。 利用数据发现工具扫描系统中的不同文件类型,帮助识别潜在的影子数据。

找到数据后,下一个关键步骤就是分类。 根据数据的敏感度对数据进行分类。 客户记录、财务信息和知识产权需要最高级别的保护。 不太重要的数据(例如营销材料)可能需要不太严格的安全措施。 此分类过程使您能够确定安全工作的优先级,将资源集中在保护最有价值和最敏感的信息上。

明确的规则是关键

建立明确的指导方针,概述员工应如何与公司数据交互。 这包括经批准的存储、访问和共享信息的方法。 明确定义哪些设备、系统和云存储解决方案有权使用公司数据,哪些是严格禁止的。

积极主动的教育是关键。 定期为员工举办培训课程,以解决影子数据的特定危险。 强调一下 数据安全是大家共同的责任,每个员工在保护公司信息方面都发挥着至关重要的作用。 这些会议应该阐明影子数据出现的原因以及看似无害的行为如何产生严重后果。

正确的工具会有所作为

数据丢失预防解决方案 在你的网络中充当警惕的守卫。 它们监控数据的移动方式,能够检测并阻止任何将敏感信息传输到未经授权的位置(例如个人设备或未经批准的云帐户)的尝试。

一些 经过验证的 DLP 是:

还, 云访问安全代理 为存储在云中的数据提供必要的监督和控制。 它们提高了云服务使用情况的可见性,使您能够执行安全策略、管理访问权限并标记云环境中的任何异常或有风险的活动。

这 最佳 CASB 2024 年有:

最后但并非最不重要的, 数据加密 扰乱敏感数据,使其在没有正确解密密钥的情况下无法读取。 即使黑客设法获得影子数据,加密也会使其对他们毫无价值。 这就像添加一把强大的锁来保护您的信息,即使它存储在不太安全的位置。

影子数据是一个复杂的问题,但是 忽视它不是一个选择。 通过采取积极主动的方法、实施稳健的策略并利用正确的技术,您可以显着降低影子数据危及宝贵业务信息安全的风险。

特色图片来源: svstudioart/Freepik。