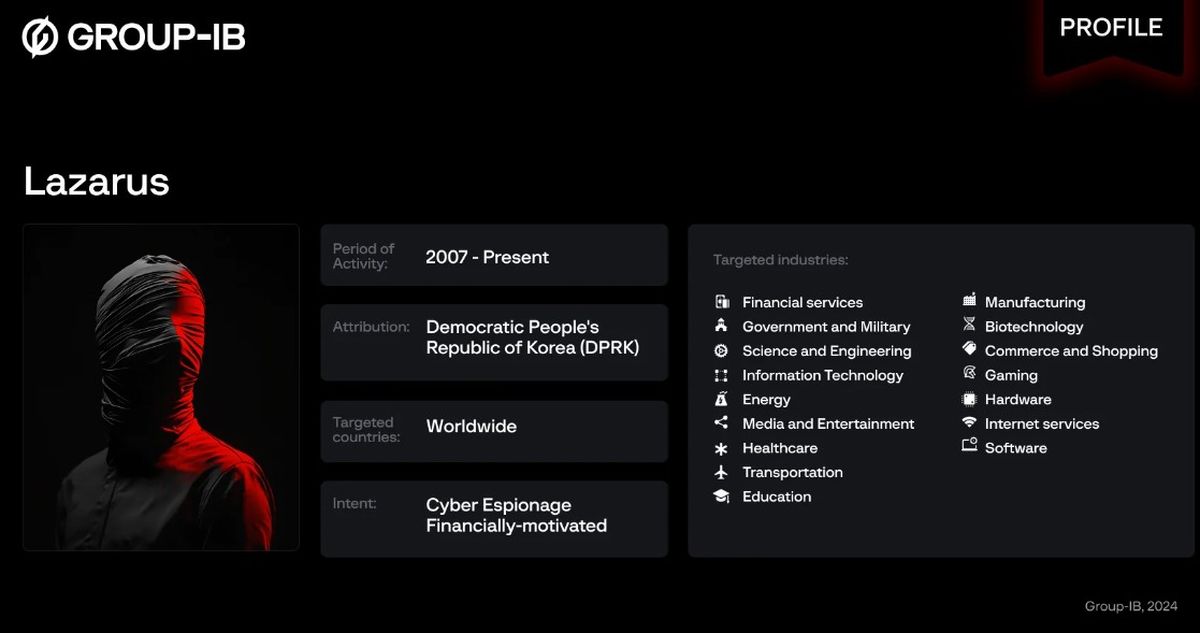

Lazarus Group 针对 macOS 使用了一种名为 RustyAttr 的新木马恶意软件,揭示了一种通过文件中的扩展属性隐藏恶意代码的高级方法。被网络安全公司发现 IB组RustyAttr 代表了这个臭名昭著的朝鲜国家支持的黑客组织所采用的策略的令人担忧的演变。

RustyAttr 木马恶意软件是什么?

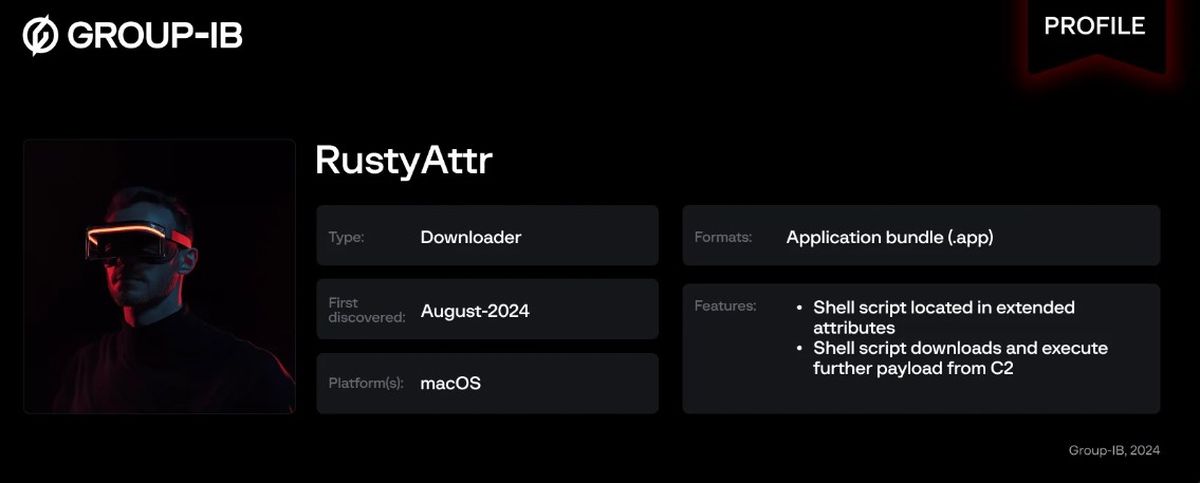

自 2024 年 5 月以来,研究人员已将 RustyAttr 的部署与 Lazarus 组织联系起来。该恶意软件巧妙地将其有害脚本隐藏在 macOS 文件的扩展属性 (EA) 中,这些扩展属性是存储权限和元数据等附加信息的隐藏数据容器。由于这些扩展属性通常在 Finder 或终端等常见用户界面中不可见,因此攻击者可以不引人注目地利用它们,而不会引起怀疑。命令行实用程序`.属性` 为攻击者提供对这些隐藏元素的访问权限,使他们能够无缝执行恶意脚本。

RustyAttr 采用了类似的方法,将其有效负载嵌入到扩展属性中,这对以前的恶意软件(例如 2020 Bundlore 广告软件)中使用的技术有些怀旧。这凸显了恶意软件策略的不断演变,以适应不断变化的网络安全措施的有效性。

Lazarus 精心设计的攻击场景展示了一个设计巧妙的应用程序,该应用程序使用 Tauri 框架构建,伪装成良性 PDF 文件。该应用程序通常包含工作机会或与加密货币相关的内容(拉撒路之前活动的标志),充当诱饵。执行后,它要么获取并显示有关游戏项目资金的诱饵 PDF,要么错误地声称该应用程序不支持正在使用的版本。这种策略在执行触发恶意组件的隐藏 shell 脚本时巧妙地分散了用户的注意力。

有趣的是,RustyAttr 的底层机制涉及一个名为“preload.js”的 JavaScript 文件,它与这些扩展属性进行交互。该脚本使用 Tauri 框架的功能来检索和执行隐藏的恶意软件。 Group-IB 研究人员表示,“如果该属性存在,则不会显示任何用户界面,而如果该属性不存在,则会显示虚假网页。”这种行为使得防病毒解决方案的检测变得特别具有挑战性,因为恶意组件在文件的元数据中未被检测到。

与 RustyAttr 相关的应用程序最初是使用现已吊销的证书进行签名的,该证书允许在 macOS 上短暂逃避 Gatekeeper 保护。尽管到目前为止还没有确定受害者,但研究人员怀疑 Lazarus 组织可能正在测试这种隐秘方法,以应对未来更广泛的攻击。重要的是,这种策略是新的,尚未记录在著名的 MITRE ATT&CK 框架中,引发了人们对所涉及威胁行为者的适应性和日益复杂性的担忧。

为了免受这种新兴威胁的影响,网络安全专家建议用户对文件源保持警惕,并以怀疑的态度对待未经请求的 PDF 文件(无论它们看起来多么合法)。启用 macOS 的 Gatekeeper 功能至关重要,因为它可以防止执行不受信任的应用程序。进一步建议定期更新并采用先进的威胁检测策略,以领先于此类复杂的攻击。

为什么 RustyAttr 恶意软件风险很大?

RustyAttr 成为普遍威胁的影响不仅仅限于漏洞利用本身。它们强调了恶意软件在复杂性和隐蔽性方面不断发展的令人担忧的趋势。近年来,朝鲜黑客显着加强了他们的活动,通常瞄准全球组织中的远程职位,并承诺提供有利可图的机会。虽然 RustyAttr 的最终目标现阶段仍不清楚,但不可否认的是,存在严重损害的可能性。随着该组织不断完善其技术,网络安全社区必须保持警惕,不断调整防御措施以应对此类先进的持续威胁。

通过采用涉及最少用户交互的策略并利用普遍接受的文件类型,像 Lazarus Group 这样的攻击者可以在较长时间内保持在雷达之下,从而可能损害敏感数据或系统。对于个人和组织来说,及时了解并了解这些进展至关重要,以防止成为此类策略或类似策略未来攻击的受害者。

特色图片来源: 弗洛里安·奥利沃/Unsplash