网络犯罪分子越来越多地利用 Microsoft Teams 来执行旨在访问用户系统的语音钓鱼攻击。趋势科技 报道 涉及一系列网络钓鱼电子邮件和欺骗性 Microsoft Teams 电话的特定事件。诈骗者假装提供技术支持并操纵受害者下载远程访问软件。

网络犯罪分子利用 Microsoft Teams 进行网络钓鱼攻击

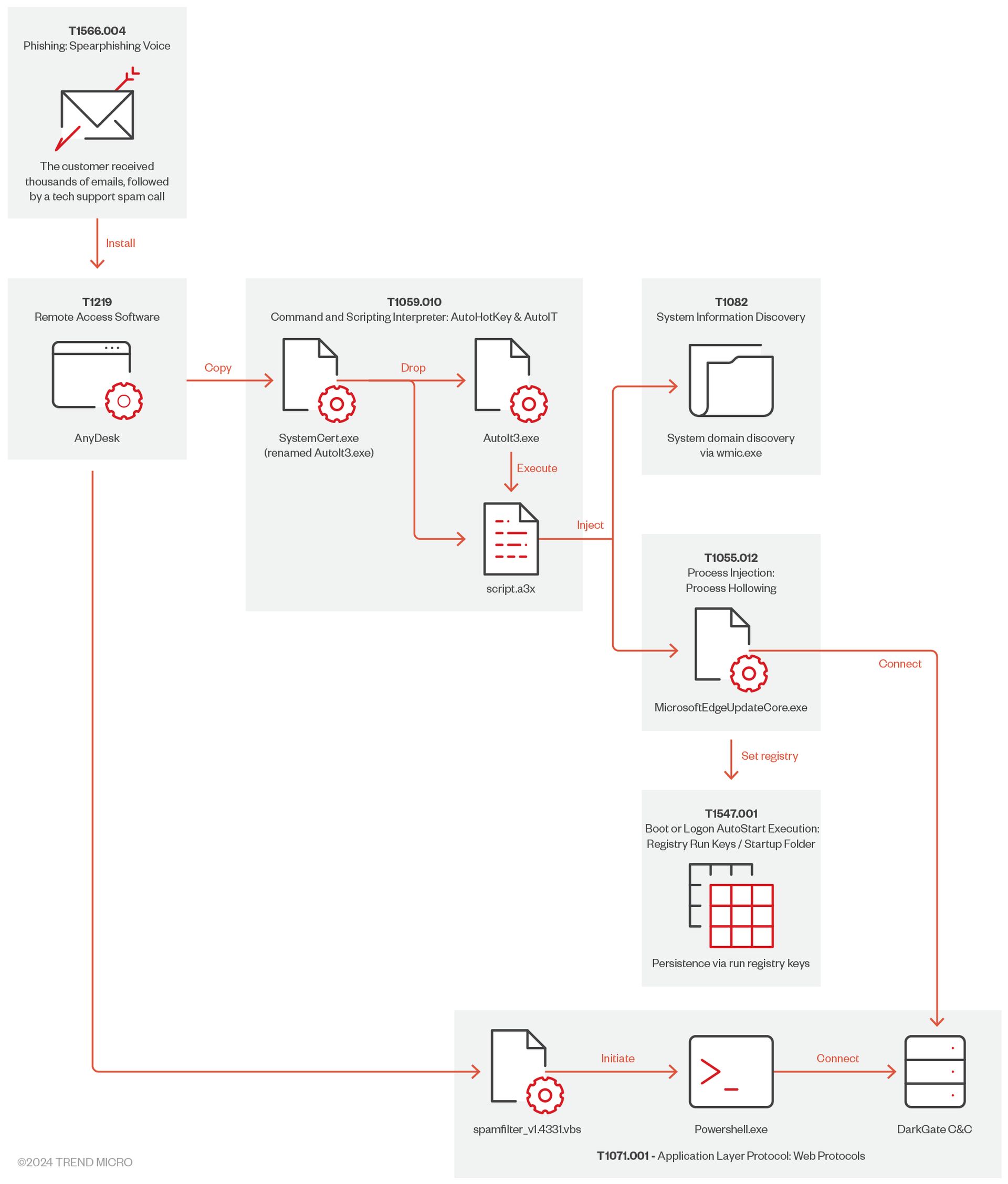

攻击始于针对受害者收件箱的一系列网络钓鱼电子邮件。在初次联系后不久,攻击者通过 Microsoft Teams 发起呼叫,伪装成受害者信任的公司的员工。在这次通话中,网络犯罪分子敦促受害者安装远程支持应用程序。最初的建议是 Microsoft Remote Support,但当安装遇到问题时,攻击者转向 AnyDesk,这是一种经常被恶意攻击者利用的远程桌面工具。

一旦 AnyDesk 安装在受害者的计算机上,攻击者就获得了对其的控制权。他们继续部署各种可疑文件,其中一个被识别为 Trojan.AutoIt.DARKGATE.D。这种恶意软件通过 AutoIt 脚本传播,使攻击者能够执行恶意命令并保持对系统的远程控制。攻击者执行了多个命令,使用 systeminfo、route print 和 ipconfig /all 等命令收集有关受害者系统的详细信息,并将收集到的数据保存在名为 123.txt 的文件中。

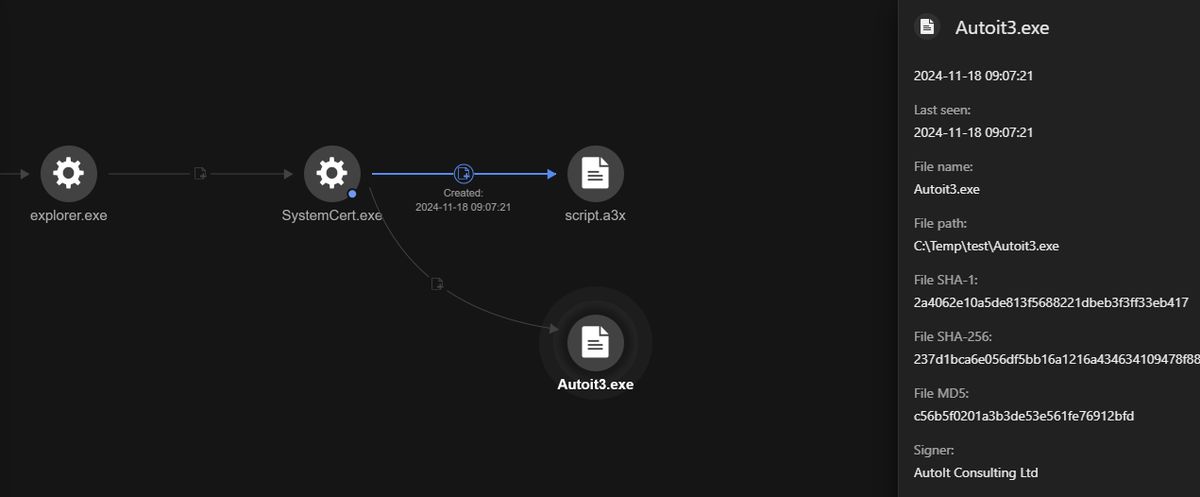

通过 AnyDesk 获得访问权限后,攻击者采取了进一步的恶意行动,并采用了逃避检测的技术。例如,AutoIt 脚本被用来识别和绕过系统上存在的任何防病毒软件。此外,恶意文件被谨慎下载并提取到隐藏目录中,从而降低了检测到的可能性。其中有一个名为 SystemCert.exe 的文件,它在临时文件夹中创建了额外的脚本和可执行文件,并促进了进一步的恶意活动。

幸运的是,在任何敏感数据被泄露之前,攻击就被挫败了。调查显示,尽管黑客获得了访问权限并留下了持久文件和注册表项,但受害者的任何关键信息都没有被窃取。这一事件凸显了组织内部迫切需要加强安全措施来防御此类复杂的威胁。

对抗网络钓鱼攻击的最佳实践

组织必须采用全面的策略来减轻与网络钓鱼攻击相关的风险。首先验证第三方技术支持提供商的声明至关重要。员工应在授予任何访问权限之前确认隶属关系,这可以降低网络犯罪分子操纵的风险。

控制对远程支持工具的访问是强大安全态势的另一个关键方面。组织应考虑对 AnyDesk 等经批准的工具实施白名单,并实施多因素身份验证策略以增强安全性。此步骤增加了必要的保护层,以防止未经授权的访问。

员工培训对于提高社会工程策略(包括网络钓鱼和网络钓鱼)的认识至关重要。教育员工识别这些威胁对于最大限度地降低他们对未来攻击的敏感性至关重要。培训课程应重点关注网络犯罪分子使用的具体技术以及确保安全的实际步骤。

特色图片来源: 迪米特里·卡拉斯特列夫/Unsplash