针对欧洲制造公司的网络钓鱼活动已使用 HubSpot 和 DocuSign 破坏了约 20,000 个 Microsoft Azure 帐户。该行动持续时间为 2024 年 6 月至 9 月,主要影响德国和英国的汽车、化工和工业领域的公司。威胁行为者利用 HubSpot 的自由表单生成器创建欺骗性表单,并通过模仿合法服务的电子邮件来引诱受害者。

网络钓鱼活动损害了欧洲 20,000 个 Microsoft Azure 帐户

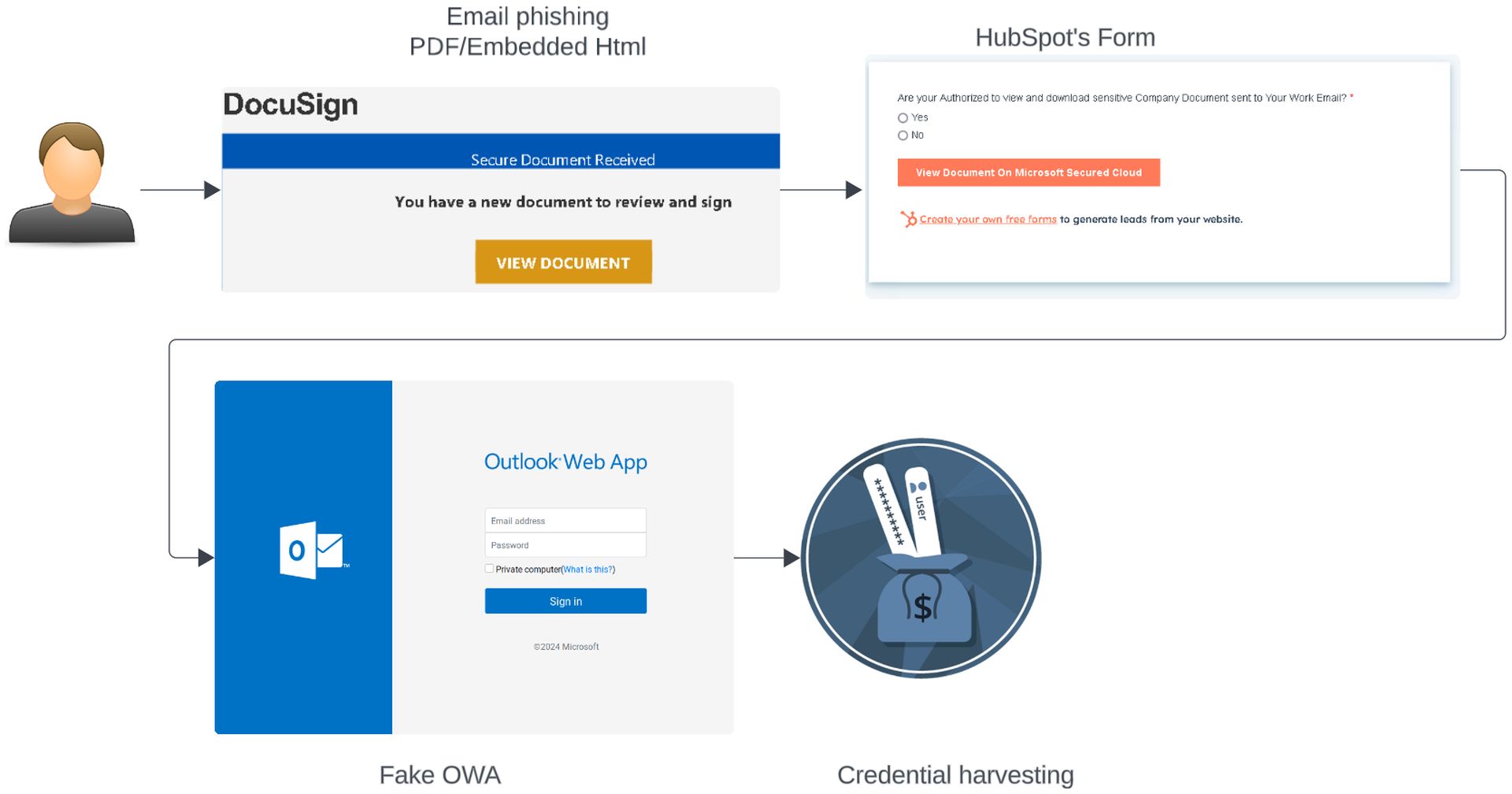

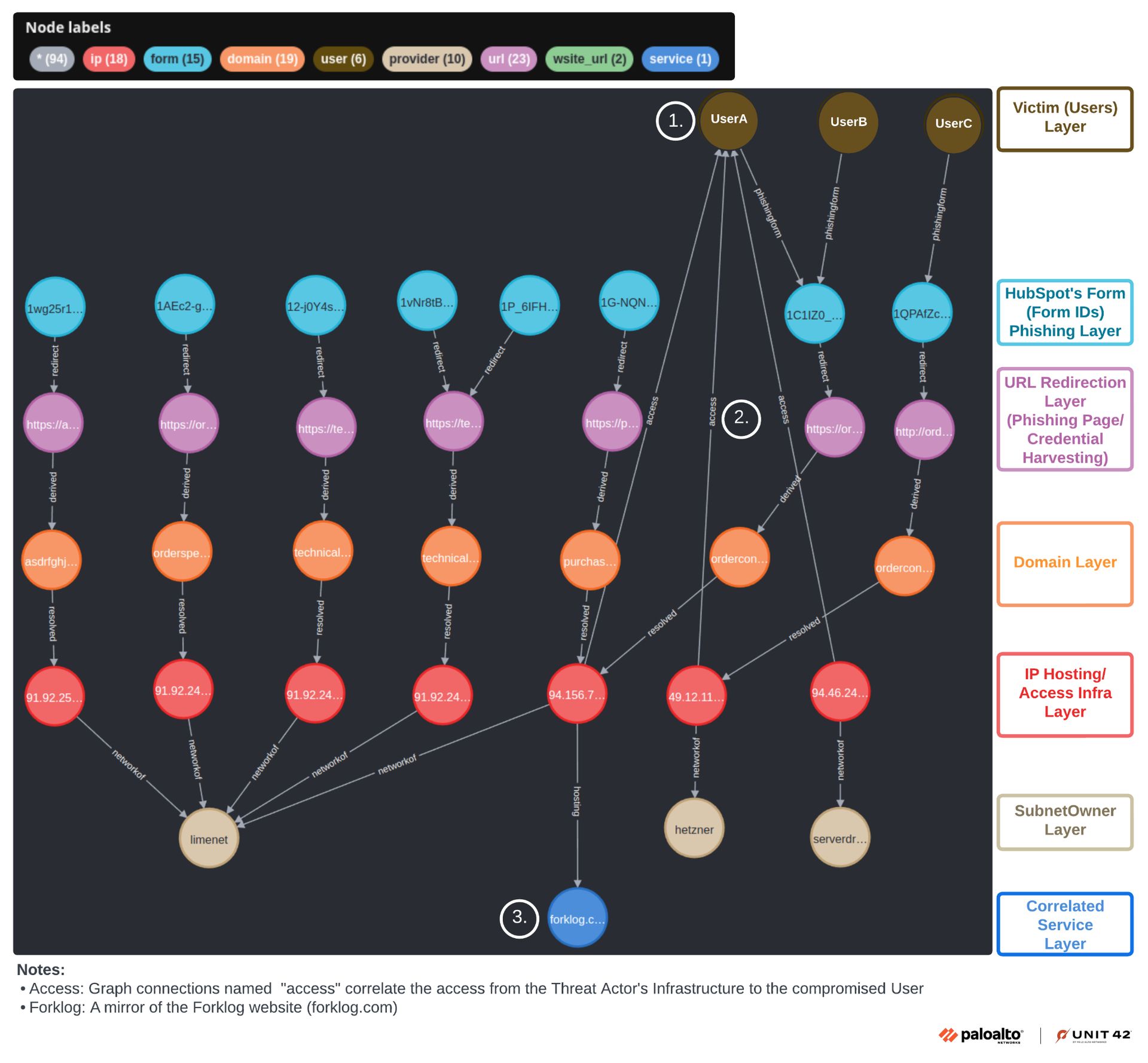

Palo Alto Networks 的 Unit 42 已确定 该活动并报告称,攻击者使用 HubSpot 的在线表单作为陷阱来捕获敏感信息。他们制作了 17 种不同的表格,旨在模仿合法的要求 微软Azure 证书。这些表格用措辞糟糕的英语询问受害者是否“有权查看和下载发送到您工作电子邮件的敏感公司文档?”该提示声称可以方便访问存储在“微软安全云”中的关键文档。

单击表单的受害者会被重定向到模拟 Microsoft Outlook Web App 和 Azure 登录门户的页面,这些页面托管在“.buzz”域上。这些策略允许攻击者绕过标准电子邮件安全措施,因为网络钓鱼电子邮件链接到合法服务(HubSpot)。但是,这些电子邮件确实未通过 SPF、DKIM 和 DMARC 身份验证检查。

一旦攻击者获得了受感染帐户的访问权限,他们就会发起受感染后的活动。他们将自己的设备注册到受害者的帐户中,从而确保持续访问。研究表明,威胁行为者经常通过与目标位于同一国家/地区的 VPN 连接,帮助他们融入其中。在 IT 团队试图重新控制受感染帐户的情况下,攻击者会发起密码重置,从而造成拉锯战场景这使得恢复工作变得更加复杂。

攻击的潜在影响不仅仅是凭证盗窃。通过访问 Azure 帐户,攻击者可以提升权限以在受感染的云环境中创建、修改或删除资源。他们还可能通过网络横向移动以访问与受害者帐户相关的敏感存储容器。

虽然提供 Azure 凭据的受害者数量不确定,但安全专家怀疑它可能低于目标帐户总数,因为并非所有受害者都会使用 Azure 基础设施。 Unit 42 的 Nathaniel Quist 强调,此次行动代表着向以云为中心的网络钓鱼攻击的更雄心勃勃的转变。网络犯罪分子越来越多地瞄准云和 SaaS 平台的用户凭据,而不是依靠恶意软件来破坏端点设备。

特色图片来源: 微软