一种称为 DoubleClickjacking 的新网络威胁已经出现,它利用两次点击序列绕过现有的网络安全保护,并可能导致主要网站的帐户被接管。安全研究员发现 保罗斯·伊贝罗,这种复杂的攻击会操纵点击之间的时间,给用户带来重大风险。

新的网络威胁 DoubleClickjacking 利用点击来接管帐户

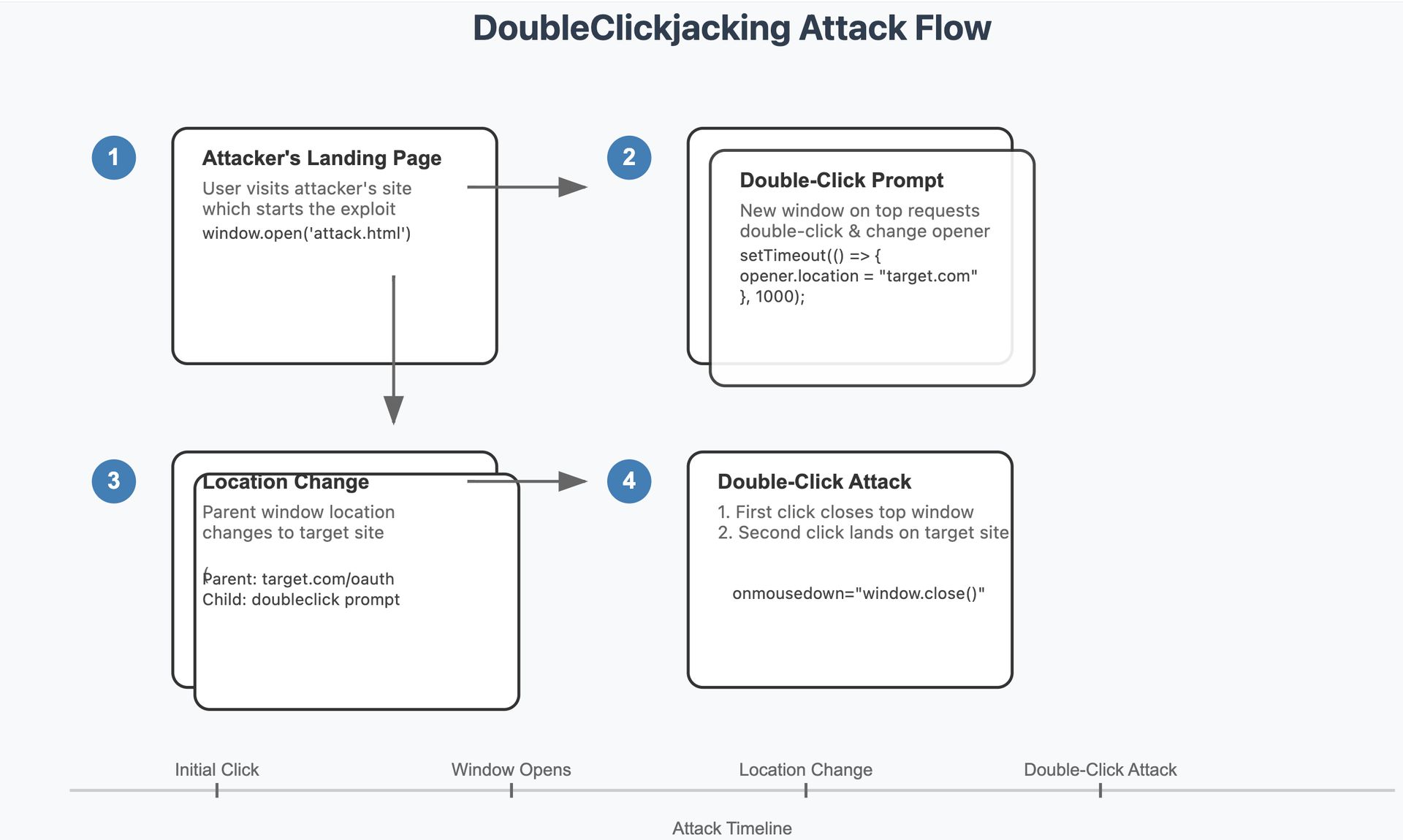

DoubleClickjacking 建立在点击劫持的概念之上,点击劫持通常会误导用户在不知不觉中点击隐藏或伪装的按钮。现代浏览器中的传统防御措施得到了加强,例如默认将 cookie 设置为“SameSite: Lax”,但 DoubleClickjacking 却规避了这些措施。该攻击涉及一种微妙的操作,用户被诱骗双击良性提示。在此序列中,攻击者利用事件计时将父浏览器窗口的内容与敏感页面(例如 OAuth 授权对话框)交换,从而允许通过第二次单击来授权恶意操作。

当毫无戒心的用户访问攻击者的站点时,该过程就会开始,导致他们相信他们必须双击以验证自己不是机器人。单击后,将打开新窗口,当用户准备双击时,父站点的内容将被更改。第一次单击时顶部窗口关闭,第二次单击时登陆敏感元素,允许攻击者获得对帐户的未经授权的访问。

受影响的网站面临帐户被接管、未经授权的应用程序访问(具有广泛的数据权限)以及关键帐户设置或财务交易被更改的风险。依赖 OAuth 的主要网站(包括 Salesforce、Slack 和 Shopify)已被强调容易受到这种攻击。

虽然 X-Frame-Options 标头和内容安全策略等传统防御措施旨在阻止点击劫持,但它们无法抵御 DoubleClickjacking。该漏洞利用需要最少的用户交互(只需双击),因此极具欺骗性。此外,它不仅限于网站,还威胁加密钱包或 VPN 等浏览器扩展,可能允许攻击者禁用安全功能或授权金融交易。

为了减轻这种风险,建议采用几种策略。开发人员可以实现客户端保护,例如默认禁用敏感按钮,直到检测到故意的用户操作。例如,JavaScript 解决方案可以使按钮保持禁用状态,直到发生鼠标移动或按键操作。从长远来看,我们敦促浏览器供应商引入类似于 X-Frame-Options 的新标准,包括 Double-Click-Protection HTTP 标头,以防止这种攻击。

特色图片来源: 凯雷姆·葛兰/中途