Macos Ferret家族以被朝鲜公寓用于网络间谍活动而闻名,它引入了一种名为Flexible-Ferret的新变体,目前正在逃避Apple实施的检测措施。

灵活 – 纤维软件变体逃避了苹果的Xprotect措施

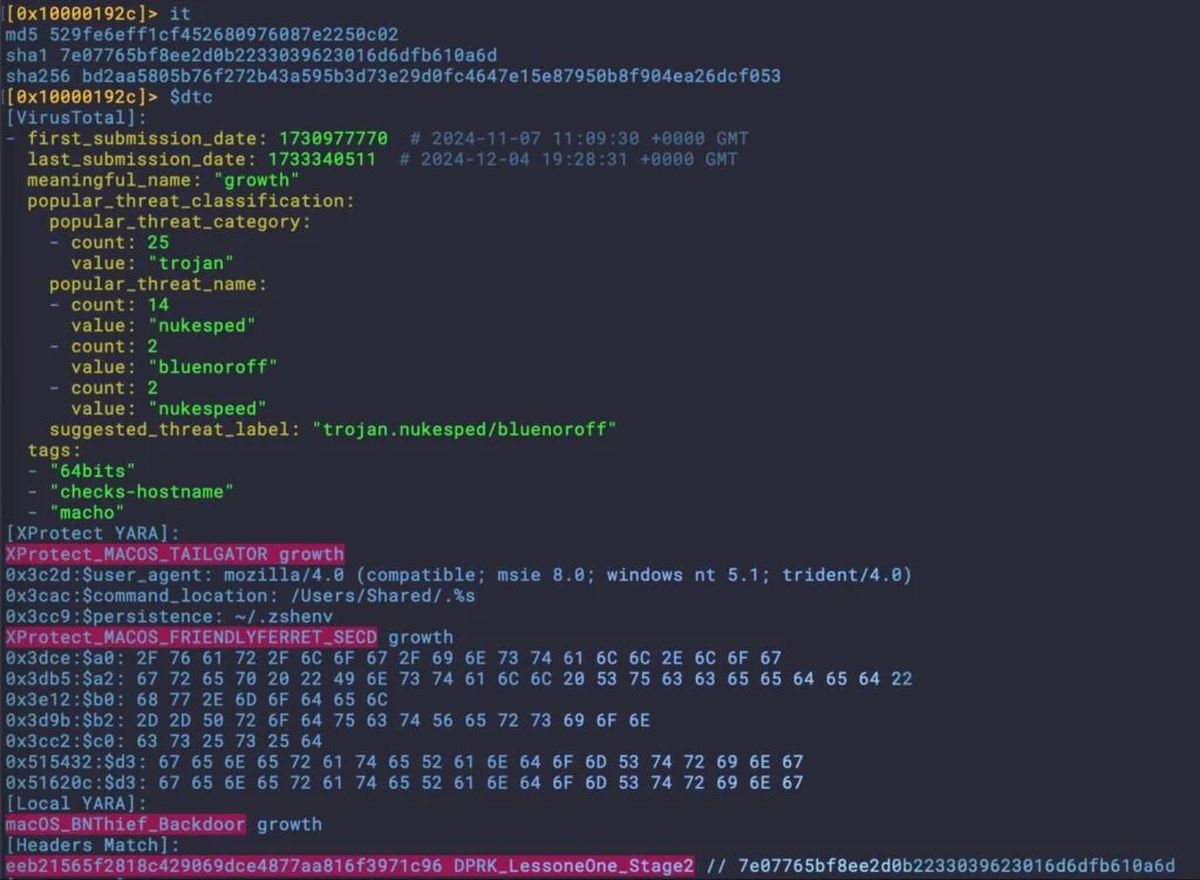

这种抗检测的变体是 确定 Sentinelone的研究人员指出,其能够绕过最近的Xprotect Signature更新,旨在阻止雪貂感染。与前任不同,Flexible-Ferret具有合法的Apple开发人员签名和团队ID,这为其操作增加了一层欺骗。

雪貂恶意软件家族与“具有传染性的访谈”活动相关联,威胁行为者诱使受害者通过担任求职者来安装恶意软件。据报道,该广告系列始于2023年11月,涉及多种恶意软件变体,例如Frostyferret_ui,FriendlyFerret_Secd和Multi_frostyferret_cmdcodes,其中所有这些都涵盖了Apple最近的Xprotect更新。

灵活的纤维逃避Xprotect

Sentinelone的分析显示,在Xprotect版本5286下,新的Flexible-Ferret变体未被发现。通过正在进行的检查,他们发现了一个称为Mac-installer.installeralert的Chromeupdate变体,该变体也与有效的Apple开发人员ID和Team ID签名,从而保持了其与现有雪貂家族的联系。

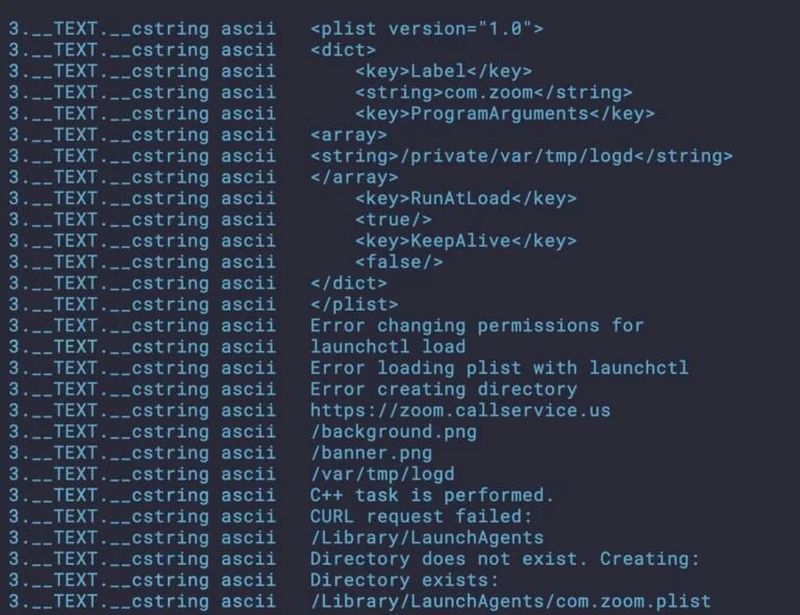

恶意软件滴管(称为versus.pkg)包含两个应用程序 – installeralert.app和versus.app-和一个名为“ Zoom”的独立二进制文件。执行后,“缩放”二进制将连接到与缩放服务无关的可疑域并提高系统特权。同时,installApp.App生成了一个错误消息,该错误消息在部署持久性代理时模仿Macos Gatekeeper警告。

尽管与Chromeupdate共享了86%的代码相似性,但直到将Mac-Antaller链接到被撤销的开发人员ID之前,Mac-Antaller才被标记为XPROTECT,这使研究人员能够发现进一步的灵活效果样本。

Sentinelone称,“具有传染性的访谈”活动例证了正在进行的,主动威胁的演员演习,在该活动中,对手将签名的应用程序适应功能相似的无符号版本以逃避安全措施。这包括针对开发人员社区内广泛目标的各种策略,这些策略通过社交媒体和诸如Github等代码共享网站促进。

研究人员指出,专注于MACO的威胁行为者团体包括来自朝鲜,中国和俄罗斯的杰出实体。 Black Duck的高级安全工程师Boris Cipot强调了绕过安全防御能力的技术的持续发展。

苹果最近的签名更新针对了该恶意软件家族的几个组件,包括伪装成名为com.apple.secd的后门,除了Chromeupdate和CameraCcess持久模块。值得注意的是,雪貂恶意软件家族中的组件与与DPRK广告系列有关的其他组件表现出共同点,包括通过Dropbox和IP分辨率通过API.IPIFY.org共享文件。

特色图片来源: Wesson Wang/Unsplash