Oracle有 否认 违反其Oracle Cloud Federated SSO登录服务器和600万用户的帐户数据盗窃。然而, BleepingComputer 已经验证了多家公司确认所谓的违反数据样本的有效性。

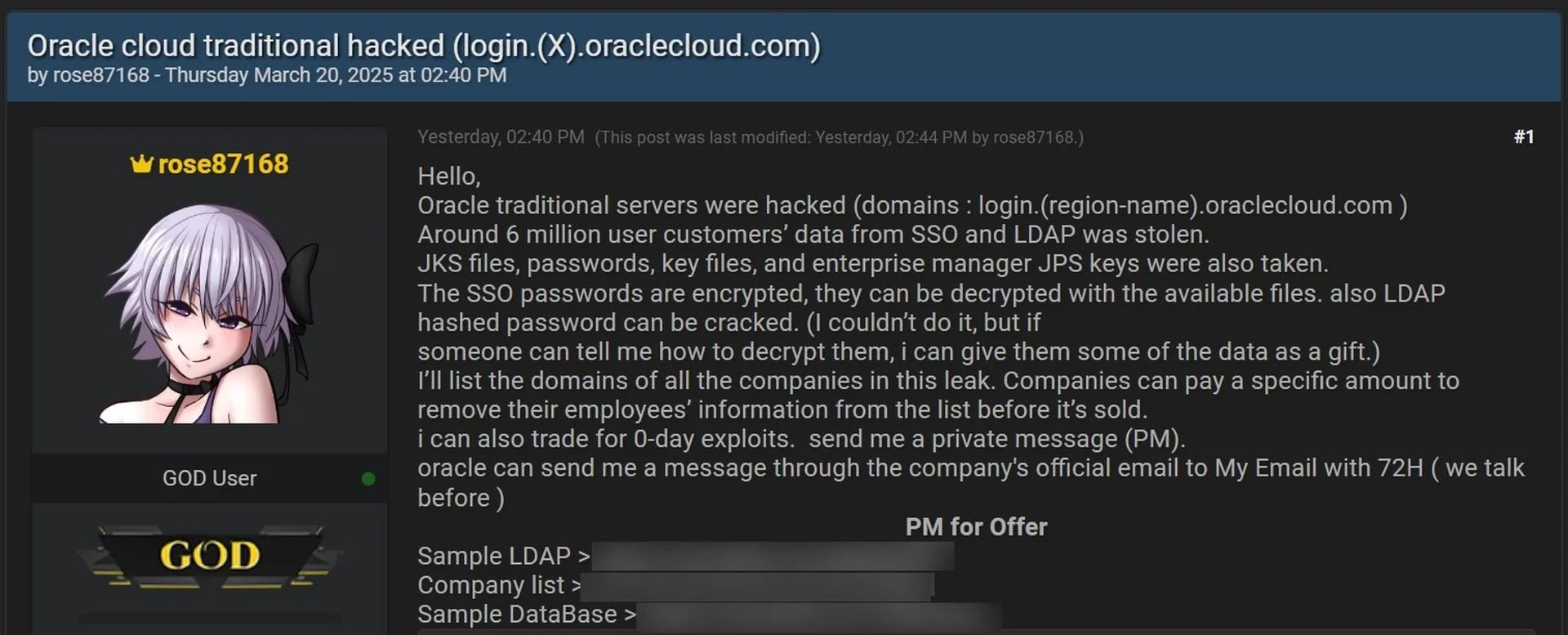

该违规行为首先是由一个名叫Rose87168的人报告的,他声称已经访问了Oracle Cloud Server。威胁性演员开始向600万用户出售所谓的身份验证数据,声称被盗的SSO,LDAP密码可能被解密。

折衷的数据包括电子邮件地址,LDAP数据以及受违规影响的公司和政府机构的140,621个域名。但是,其中许多域看起来像测试和多个域属于某些公司。

一些域似乎是测试,每个公司都存在多个域。

Rose87168还提供了一个Archive.org URL,导致他们放置在“ login.us2.oraclecloud.com”服务器上的文本文件。这证明了黑客在Oracle服务器上创建文件的能力,这支持了违规的可能性。

但是,尽管有几家公司的数据验证演示,但甲骨文还是驳斥了违规的主张。

一些列出的公司已验证了部分数据的真实性,包括LDAP显示名称和电子邮件地址,证实了违规数据有效。

收到的一封电子邮件之一 BleepingComputer 展示了威胁参与者与Oracle的安全团队有关其数据的联系。该信件表明他们达到了预期的目标。

该黑客已联系Oracle安全电子邮件,声称已为600万用户获得了Oracle Cloud帐户数据。

BleepingComputer 还收到了沟通,使他们相信甲骨文进一步与威胁行为者订婚。这可能表明尝试进行互动,但没有明确指出。

网络安全公司Cloudsek发现Oracle Fusion Middleware 11G服务器正在运行较旧的脆弱版本。威胁性演员声称已经利用了Oracle软件中的漏洞,该漏洞被跟踪为CVE-2021-35587。通常,从Archive.org URL中,软件漏洞可以暴露错误和威胁因素。

在据称违规浮出水面后不久,Oracle不久就将“ login.us2.oraclecloud.com”服务器脱机。

具有讽刺意味的是,数据库安全性的泰坦(Titan)被否认网络捕获,即使是自己的客户也正在验证。

这种差异强调了网络安全背后明显的奥秘:什么构成可验证的违规行为? Oracle将服务器脱机(看似普通的服务器,但被告使用的服务器)以故意但又矛盾的响应方式造成。

至关重要的是要解决这样一个事实,即这些域中的许多域被视为测试,并且多个属于同一实体,这表明攻击者要么只是刮擦目录信息,要么找到了一种以幻觉主义方式引起多个子域的方法。

- 网络安全公司Cloudsek 发现: Oracle Fusion Middleware 11G运行的较旧的脆弱版本,可能由 CVE-2021-35587。

必须质疑Oracle的Swift行动之间的差距,以拆除服务器和直接拒绝任何违规行为,同时保持漏洞的打开以进一步渗透。这焦点是网络安全中日益严重的问题,在该问题中,公司必须面对过时的软件和其他漏洞所忽略的危险。

关键要点不是否认,而是参与:隔间报告显示,威胁演员以被盗的数据样本到达了甲骨文的安全团队。这种互动是说明了Oracle的防御策略需要全面的大修,包括加强服务器安全性以及解决其软件中潜在的漏洞。